Из-за хакерской атаки в Чернигове приостановили работу "ВЕНА" и "Эпицентр" (обновляется)

6375

6375

19

19

В Чернигове похожая ситуация произошла со строительными гипермаркетами – «ВЕНА» и «Эпицентр».

Наш источник из «ВЕНЫ» сообщил, что около 15.00, у всех сотрудников по очереди на экранах мониторов появилась заставка синего цвета с «иегроглифами». Начальство обратилось в в IT-отдел, там сказали, что сейчас будут разбираться, но лучше распустить людей по домам, так как систему магазина поразил некий вирус, из-за хакерской атаки.

Магазины в ТРЦ «Голливуд» частично работают. В «Эпицентре» происходит тоже самое – товар не отпускается. Сотрудникам «ВЕНЫ» сказали, что проблема, возможно, решится до завтра.

Как сообщил наш корреспондент, который прибыл к "ВЕНЕ" - действительно висит табличка закрыто, не работает сама "ВЕНА" и ее магазин "Дискаунт", в Голливуде около 17.00 начали проблемы у магазина техники Comfy. Персонал выключил компьютеры. Продажи только по наличному расчету. Безнал не будет работать ближайшие два дня. Также на территоррии "Голивуда" не работают терминалы "Приватбанка".

В магазине "Сильпо", между тем, покупатели расплачиваются карточкам без проблем, не вышел из строя и сервис "Приват24".

Сайту Gorod.cn.ua свое видение ситуации прокомментировал сетевой администратор одного из черниговских банков:

- Когда в нашем банке узнали о вирусе, первое, что мы сделали, - отключились от сети Интернет. Сейчас вопросом вируса занимаются интернет-провайдеры, которые предоставляют услуги по подключению к Интернету украинским компаниям. У нас в банке – 2 провайдера «ТЕРРА» (дочернее предприятие «ОСНОВЫ») и «Синет», мы их кабели отключили от связи. Учитывая, что завтра выходной – день Конституции Украины, то, возможно, все это продлится до послезавтра.

- Каким образом вирус поразил компьютеры?

- Скорее всего, кто-то обратился на зараженный ресурс, при том, что у него была дыра в безопасности, нет антивируса или он плохой. После того, как вирус с зараженного сайта попадает на один компьютер он начинает распространятся по сети, уже в самой организации.

- Это была проблема с безопасностью у всех этих компаний, или проблема интернет-провайдеров?

- Думаю, что это в принципе новый вирус, который еще не понимают антивирусы. Вот сейчас они усиленно разрабатывают обновления, после которых безопасность пользователей значительно усилится. Завтра, по идее, выйдут обновления, как Касперского, так и других популярных антивирусов. В тоже время, правильно настроенный файрвол, тоже в немалой степени способствует тому, чтобы на компьютеры не проникали вирусы, но в большей степени безопасность зависит от работы антивируса.

- Один из моих коллег говорил, что этот вирус полностью вывел из строя его компьютер, то есть ему придется переустанавливать систему.

- Считаю, что обычным пользователям боятся нечего в данном случае, так как, на лицо пример именно хакерской атаки, направленной на определенные ресурсы и IP-адреса.

Информация с сайта Вести.ру

По данным специалистов атака произошла около 14.00. Способ распространения в Интернете аналогичен вирусу WannaCry.

Вредоносная программа сканирует в Интернете узлы в поисках компьютеров с открытым TCP-портом 445, который отвечает за обслуживание протокола SMBv1. Обнаружив такой компьютер, программа предпринимает несколько попыток проэксплуатировать на нём уязвимость EternalBlue и, в случае успеха, устанавливает бэкдор DoublePulsar[9], через который загружается и запускается исполняемый код программы WannaCry. При каждой попытке эксплуатации вредоносная программа проверяет наличие на целевом компьютере DoublePulsar, и в случае обнаружения загружается непосредственно через этот бэкдор[9].

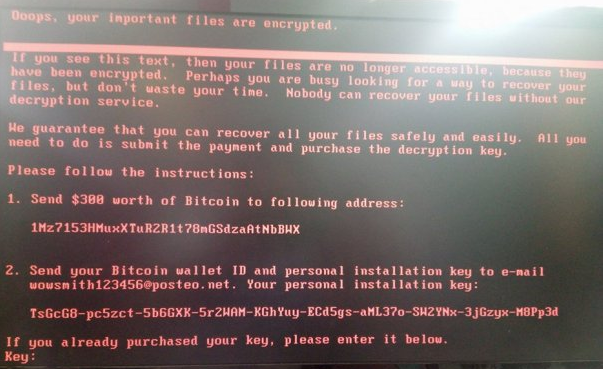

После запуска вредоносная программа действует как классическая программа-вымогатель: она генерирует уникальную для каждого инфицированного компьютера пару ключей асимметричного алгоритма RSA-2048. Затем WannaCry начинает сканировать систему в поисках пользовательских файлов определённых типов, оставляя критические для дальнейшего её функционирования нетронутыми. Каждый отобранный файл шифруется по алгоритму AES-128-CBC уникальным (случайным) для каждого из них ключом, который в свою очередь шифруется открытым RSA-ключом инфицированной системы и сохраняется в заголовке зашифрованного файла. При этом к каждому зашифрованному файлу добавляется расширение .wncry. Пара RSA-ключей инфицированной системы шифруется открытым ключом злоумышленников и отправляется к ним на серверы управления, расположенные в сети Tor, после чего все ключи из памяти инфицированной машины удаляются. Завершив процесс шифрования, программа выводит на экран окно с требованием перевести определённую сумму в биткоинах (эквивалентную 300 долларам США) на указанный кошелёк в течение трёх дней. Если выкуп не поступит своевременно, то его сумма будет автоматически удвоена. На седьмой день, если WannaCry не будет удалён с инфицированной системы, зашифрованные файлы уничтожаются[10]. Сообщение выводится на языке, соответствующем установленному на компьютере. Всего программой поддерживается 28 языков. Параллельно с шифрованием программа проводит сканирование произвольных адресов Интернета и локальной сети для последующего заражения новых компьютеров[11][12].

То есть чтобы не заразится нужно закрыть порт 445 в брандмауэре Windows или в брандмауэре антивируса и еще ) антивирус Avast блокирует эту атаку - а вот Касперский - не видит его (выйдет обновление и увидит).

Проверить открыт ли этот порт можно так:

зайдите по ссылке: http://127.0.0.1/

1. Запускаем cmd

2. набираем команду telnet

3. Если не пишет ошибки - то открыт

Появились к этому часу и сообщение из Пресс-службы Приватбанка:

ПриватБанк, його електронні комплекси та найпопулярніший в Україні цифровий банк Приват24 не зафіксували жодних хакерських атак або спроб втручання в роботу систем. Як повідомила прес-служба банку, онлайн-моніторинг безпеки ПриватБанку за останню добу не зафіксував нових загроз або сплеску активності з боку потенційних хакерів.

«Ми уважно стежимо за повідомленнями про можливі атаки або зломи банківських комплексів наших колег і в разі необхідності готові надати комплексну підтримку банкам і держкомпаніям, – зазначає прес-служба ПриватБанку. – Для наших програмних комплексів і систем на сьогодні не має таких загроз, багато в чому завдяки конфігурації систем і роботі департаменту електронної безпеки».

Наголошуємо, що усі банкомати та термінали ПриватБанку працюють у штатному режіми.

Фахівці банку попереджають, що можуть спостерігатися певні перебої зі зв'язком в окремих торгівельних мережах, які потрапили під хакерську атаку.

ПриватБанк також попереджає клієнтів при отриманні підозрілих розсилок із вкладеннями або будь-яких інших сумнівних повідомлень бути максимально уважними та обачливими, не піддаватися на провокації і ігнорувати підозрілі розсилки.

Поступило и собщение из пресс-служба Александра Турчинова:

У зв’язку із кібератакою Національний координаційний центр кібербезпеки працює за протоколом швидкого реагування

У зв’язку із потужною кібератакою на інформаційні системи широкого спектру, Національний координаційний центр кібербезпеки працює за протоколом швидкого реагування. Про це повідомив Секретар РНБО Олександр Турчинов у своєму коментарі.

За його словами, всі державні установи, які виконували рекомендації Національного координаційного центру кібербезпеки та були включені до захищеного контуру (захищений вузол інтернет-доступу) не постраждали.

«Зараз фахівці з питань кібербезпеки в оперативному режимі надають допомогу держустановам, які з суб’єктивних причин не увійшли до захищеного контуру об’єктам критичної інфраструктури, а також банківському сектору», - сказав О. Турчинов, додавши, що вже зараз, первинно проаналізувавши вірус, можна говорити про російський слід.

Разом з тим, Секретар РНБО наголосив, що наполягає на тому, що рішення Національного координаційного центр кібербезпеки – «це не факультатив, а є обов’язковими для виконання всіма державними установами». «Мова йде про необхідність всім держустановам увійти до захищеного контуру інтернету та виконували всі вимоги фахівців з кібербезпеки. Також рекомендуємо зробити це і банківським установам, в першу чергу, державним», - наголосив він.

Gorod.cn.ua

Хочете отримувати головне у месенджер? Підписуйтесь на наш

Telegram.

зайдите по ссылке: http://127.0.0.1/

1. Запускаем cmd

2. набираем команду telnet

3. Если не пишет ошибки - то открыт

А все потому что долбни-сотрудники не выполняют служебные предписания и открывают разное гавно, что приходит по почте.

+ долбни IT

отличный подарок к празднику

Вирус поразил не только Украину но и другие страны , например Испанию , Индию .А то уже Куринная Попка начала по обыкновению гундосить про руку Кремля

а те що вірус зветься Petya.A нічо?

Какая комичная эгоцентричность ))) а то что и российские компании и западноеввропейские а том числе "Роснефть" и "Башкирнефть" ? У некоторых наших поцриотофф гипертрофированная значимость своего "величия" , бо цэ Эпохальный Пуп Вселенной

методичку не написали? такого бЄду наваяв?

Что за ватная логика такая? Ведь очевидно, что ФСБ назвало изначально вирус PUtya, на честь сами знаете кого, но в какой то момент, опасаясь палева, переименовало на PEtya, что бы все подумали на Петра Алексеевича.

Для кого это очевидно, чудо? ))) Только для тупой вышиваты, которой на каждом шагу происки кремля мерещатсья )))

По такой логике и ураганы Надежда, Лена, Анна, Ольга, Вера, Иван, Игорь, Андрей, Таня сделаны славянами, ведь американцы присвоили им наши имена )))

дивись попередню відповідь

Попустись, свои же тупни айтишники назагружали в систему непойми чего вместо 1с, теперь сцут признаться, на путина свалить проще всего, когда само пустоголовое

А медок при яныке ввели и до сих пор никого не отпускает. Хай косит

А если в иоиент атаки вируса в компьютере была флешка - она тоже сразу заражена?

на флешке нет винды, поэтому не факт, что заражена

Читайте liga.net ,там хронология событий по работе вируса и поиска решений по безопасности как не подвергнуться данному вирусу

а эту рекомендованную (Из Высокого Вала) заплатку (патчу) на пиратскую ось ставить можно ? не случится какой нить баг?

Это могли сделать и свои доморощенные . Это даже выгодно так называемой "партиии войны" , с целью ускорения введения военного положения , невозможности проведения выборов , закручивания гаек а в конечной цели -- пребывания у корыта максимально долго , сколько получится .Об этом в Ctrana.ua в статье Кто из украинских хакеров мог запустить вирус Petya.A